La législation européenne doit réduire les risques de cybercriminalité

Mais la cybersécurité commence par les employés

Chacun sait au fond de lui que l'on est constamment en danger dans le monde numérique. Mais entre en être conscient et mettre en œuvre des mesures et surtout adopter les comportements adéquats, il y a un monde de différence. Avec la législation, l'Union européenne tente de resserrer les rênes.

"Une cyberattaque? Ça ne m'arrivera pas!". Voilà ce que pensent beaucoup de gens. Pourtant, une étude réalisée l'année dernière par ABN Amro a révélé que trois quarts des entreprises néerlandaises ont subi une cyberattaque en 2023. Et 71% des PME y ont été confrontées. L'Agence flamande pour l'innovation et l'entrepreneuriat conclut que près de la moitié des entreprises flamandes ont été victimes d'une cyberattaque en 2024. Un an plus tôt, ce chiffre n'était que de 10%. De plus, en 2024, une attaque sur dix a été couronnée de succès. Aux Pays-Bas, ce pourcentage est deux fois plus élevé: une attaque sur cinq est réussie, dans le sens où l'entreprise subit effectivement des dommages. Une autre étude néerlandaise montre que l'industrie manufacturière est une cible de plus en plus populaire pour les pirates informatiques et les cybercriminels. L'industrie manufacturière est la principale cible, selon une étude d'IBM: plus d'un quart de toutes les cyberattaques ont lieu dans l'industrie manufacturière, et le nombre d'attaques a plus que triplé depuis 2019.

Un impact majeur

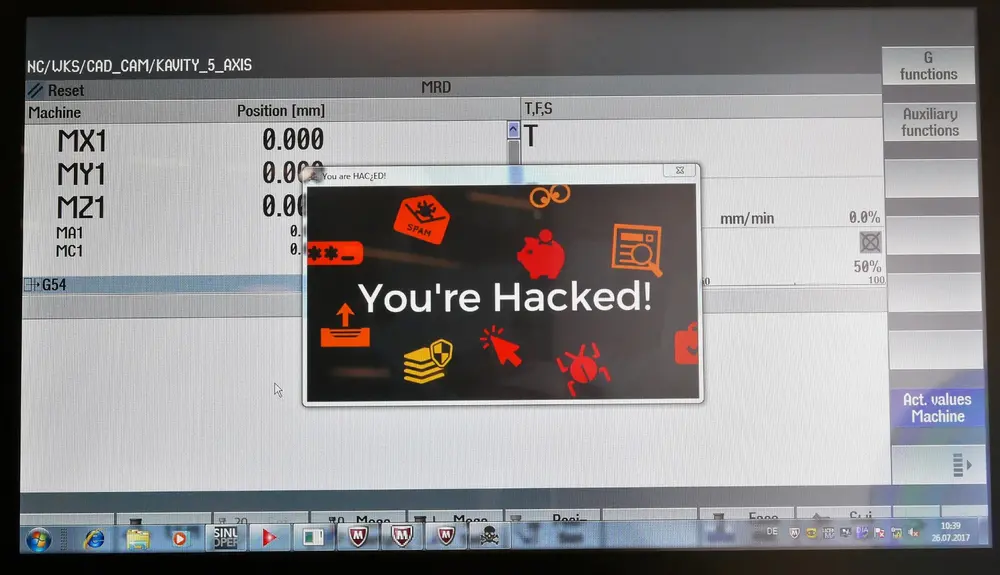

Pendant longtemps, les entreprises de fabrication industrielle ont concentré leur attention en matière de cybersécurité principalement sur le côté informatique de l'entreprise. En effet, c'est là que sont utilisés les ordinateurs directement reliés à internet et que les virus et les logiciels de ransomware peuvent s'introduire par courrier électronique. Ceux qui pensent encore comme ça en 2025 s'imaginent être en sécurité dans un monde imaginaire. En effet, dans une entreprise manufacturière typique, les machines sont aujourd'hui reliées à la partie informatique de l'entreprise, ne serait-ce que pour envoyer des programmes aux machines ou - si l'entreprise est largement numérisée - pour que la production communique directement avec le système ERP afin de récupérer et d'écrire les données de production.

Les machines disposent souvent d'une connexion directe à internet. La numérisation augmente les risques. Mais ceux qui maintiennent leurs machines hors ligne - dans la mesure du possible - courent également des risques. Chaque clé USB branchée sur le port USB d'une machine constitue un risque potentiel.

L'impact des cyberattaques sur les entreprises manufacturières peut avoir des conséquences très importantes. Tout d'abord, l'industrie manufacturière fonctionne de plus en plus dans une chaîne numériquement connectée, depuis la livraison des matières premières jusqu'à l'échange de fichiers CAO, de programmes de machines et de données de commande. L'impact du piratage informatique peut donc être énorme. La deuxième raison est que les données d'une entreprise manufacturière sont souvent précieuses, en particulier si la propriété intellectuelle est en jeu. La troisième raison est que le secteur est très sensible aux perturbations de la chaîne: en théorie, une attaque contre une entreprise pourrait entraîner l'arrêt de toute une chaîne.

La législation européenne doit contenir les risques

Face à l'augmentation des risques, l'Union européenne tente d'encadrer la cybersécurité par des lois et des règlements. Fin 2024, la directive NIS 2 (directive (UE) 2022/2555) entrera en vigueur (directive sur les réseaux et les systèmes d'information). L'industrie manufacturière est l'un des 18 secteurs couverts par cette directive. L'industrie manufacturière est considérée comme un secteur clé. En outre, la directive NIS2 couvre les fournisseurs de cloud services, entre autres, et les fabricants de machines-outils y sont naturellement confrontés.

La mesure de la NIS2 qui a peut-être le plus d'impact est l'obligation pour les entreprises de surveiller la cybersécurité de leur chaîne d'approvisionnement. Les entreprises employant plus de 50 personnes ou réalisant un chiffre d'affaires supérieur à 10 millions d'euros doivent interroger leurs clients, fournisseurs et partenaires sur les mesures qu'ils prennent en matière de cybersécurité. Elles doivent s'assurer que les parties externes respectent les exigences de la directive.

Cela signifie qu'à terme, les petites entreprises manufacturières devront elles aussi se conformer à la directive, même si ce n'est pas directement, mais indirectement par l'intermédiaire de leurs partenaires de la chaîne d'approvisionnement. En outre, elles pourraient être tenues de renforcer les mesures de sécurité, de procéder à une évaluation périodique des risques, de mettre en place un système de notification des incidents et de renforcer la culture de la cybersécurité au sein de l'organisation.

À propos: malgré un délai strict, au début de 2025, seuls neuf pays de l'UE avaient entièrement transposé la directive NIS2 dans leur propre législation, dont la Belgique.

Les entreprises font partie de chaînes connectées, opérant souvent à l'échelle mondiale. Cela fait de l'industrie une proie attrayante pour les pirates informatiques, car ils peuvent faire des ravages dans des chaînes entières

Les dirigeants d'entreprise deviennent personnellement responsables

L'une des conséquences les plus importantes de la NIS2 est peut-être le fait que les dirigeants d'entreprise peuvent être tenus personnellement responsables si de graves failles de sécurité sont découvertes. La même responsabilité conjointe et solidaire s'appliquera bientôt lorsque le Cyber Resilience Act (RCA) entrera en vigueur dans l'UE. Cette loi - qui s'applique de la même manière dans toute l'UE, contrairement à une directive - entrera pleinement en vigueur le 11 décembre 2027. À partir de cette date, les fabricants, les importateurs et les distributeurs seront responsables de la cybersécurité des machines, des robots et des logiciels qu'ils mettent sur le marché européen si ces machines sont capables de transférer des données.

Outre une déclaration de conformité, les machines devront recevoir des mises à jour de sécurité pendant leur durée de vie. Un délai de cinq ans est prévu à cet effet. Les vulnérabilités découvertes et les incidents doivent être signalés dans les 24 heures; dans les 72 heures, le rapport doit être documenté de manière exhaustive. Les personnes qui ne respectent pas cette obligation peuvent être tenues conjointement et solidairement responsables en cas de problème. Le RCA prévoit ensuite des amendes pouvant aller jusqu'à 15 millions d'euros par pays dans lequel on fournit les machines, les robots ou les logiciels.

Cette législation européenne oblige les constructeurs de machines à rendre leurs machines et leurs logiciels moins vulnérables aux cyberattaques. Ils peuvent le faire de plusieurs manières, par exemple en ne permettant pas aux machines d'être constamment connectées à internet. On le voit déjà plus souvent avec les machines: l'utilisateur doit les ouvrir pour échanger des données avec l'extérieur. Cela réduit considérablement le risque de cyberattaque, mais ne suffira pas en fin de compte.

Que devez-vous faire vous-même dans votre entreprise?

Les entreprises elles-mêmes ont le devoir de mettre de l'ordre dans leur cyber-résilience. Cela commence par un inventaire des risques. Pour déterminer le degré de vulnérabilité d'une entreprise, il faut examiner les risques de cybersécurité en termes de personnel, d'organisation, de sécurité physique et technique.

Le plus grand défi pour les entreprises réside dans les risques liés à la technologie opérationnelle (OT). Dans le secteur de la métallurgie, les machines ont souvent une longue durée de vie technique, souvent plus de 10 ou 20 ans. Est-il encore possible d'équiper une machine aussi ancienne avec les nouveaux systèmes de sécurité? De nombreuses entreprises utilisent des logiciels en fin de vie (comme Windows 7 ou XP), c'est-à-dire des logiciels qui ne sont plus maintenus par le développeur. Cela augmente les risques. On pourrait isoler autant que possible ces vieilles machines ou systèmes fonctionnant encore avec des logiciels obsolètes, en les déconnectant du reste de l'entreprise. Toutefois, la question est de savoir si cela fonctionnera de manière adéquate.

Le 5e Approach Cyber Repor, qui reflète les résultats des tests de pénétration, indique que les faiblesses de l'infrastructure des organisations ouvrent la porte à la compromission numérique. Une authentification faible et une segmentation inadéquate du réseau facilitent l'accès. Les logiciels obsolètes et la mauvaise gestion des correctifs restent l'une des principales raisons pour lesquelles les pirates accèdent aux systèmes numériques. Il s'agit là de problèmes sur lesquels l'entreprise peut exercer un contrôle. La faiblesse de l'authentification, en particulier, est un problème que les entreprises elles-mêmes peuvent résoudre avec leurs fournisseurs et leurs employés.

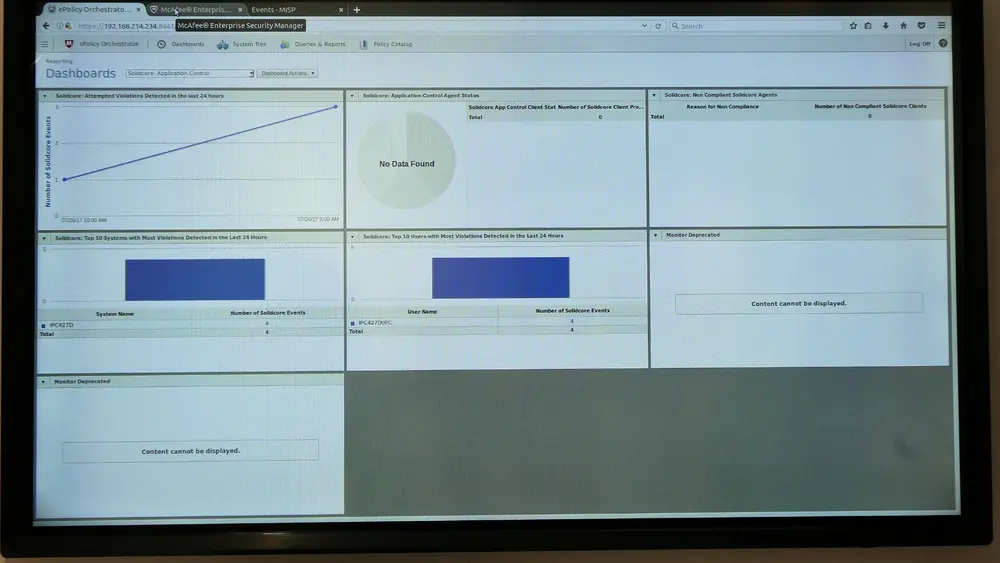

La sécurisation de l'environnement de production se heurte souvent à la nécessité d'arrêter les machines pour effectuer les mises à jour. Les entreprises devraient délibérément programmer la maintenance des logiciels en plus de la maintenance mécanique annuelle. La normalisation facilite la maintenance des logiciels.

On peut également envisager de passer à des services en nuage proposés par des acteurs réputés. Les logiciels de CFAO installés sur des serveurs propriétaires rendent une entreprise vulnérable si elle n'a pas mis en place des systèmes de sécurité adéquats. Bien que les risques d'une solution en nuage ne soient certainement pas nuls, on peut supposer que cette solution est généralement plus sûre. À condition que les employés l'utilisent correctement.

L'être humain reste le maillon faible. L'utilisation d'ordinateurs portables et de smartphones à la maison et au travail sans mesures de protection supplémentaires et sans vigilance augmente les risques

Le maillon faible

L'attention portée aux employés est peut-être l'aspect le plus difficile de la cyber-résilience, mais en même temps le point où l'on peut réussir. Personne n'aime les mots de passe, personne ne veut être obligé d'en créer un nouveau régulièrement. Et à quel point est-il facile de donner son mot de passe à un collègue par téléphone pour qu'il puisse accéder à un document important lorsqu'on n'est pas là?

Ce sont pourtant les maillons faibles du système. La vérification en deux étapes est déjà un bon pas vers une plus grande cybersécurité. Après s'être connecté, l'utilisateur reçoit un code par le biais d'une application ou d'un SMS. Les entreprises qui permettent à leurs employés d'utiliser leurs propres smartphones et ordinateurs portables dans l'entreprise ou via le réseau de l'entreprise courent un risque supplémentaire si les employés ne sont pas suffisamment conscients des risques d'internet à la maison. Ils transfèrent alors les vulnérabilités de leur domicile directement à l'entreprise. Cela s'applique encore plus à l'utilisation de supports de données portables, comme les clés USB. Dès que l'on peut utiliser ces supports à la maison ou sur des appareils non sécurisés, on augmente le risque. De nombreuses cyberattaques commencent par des personnes. Souvent, un trop grand nombre d'employés ont un large accès aux données.

Que faire en cas de piratage?

Les entreprises doivent également élaborer une stratégie au cas où elles seraient victimes d'une cyberattaque. Il s'agit de l'Incident Response Plan (IRP). Grâce à des mesures ciblées, dans quel délai l'entreprise peut-elle redevenir opérationnelle et éviter d'être immobilisée pendant des jours ou des semaines? Un tel plan décrit étape par étape qui prend en charge quelle tâche en cas d'incident. Une équipe est constituée avec des tâches et des responsabilités claires. S'entraîner à ce genre de situation permet d'éviter le chaos en cas d'incident réel.

En outre, il convient d'examiner attentivement s'il existe des sauvegardes appropriées, conservées en dehors du réseau piraté. Ai-je pris des dispositions pour protéger complètement les machines de l'aspect informatique de l'entreprise et puis-je ensuite accéder à mes programmes en toute sécurité?

Le monitoring reste important

Sensibiliser les employés aux risques

Le plus important est de sensibiliser les employés aux risques auxquels l'entreprise est confrontée et au fait que l'homme est souvent le maillon faible. Les formations de sensibilisation sont utiles à cet égard, mais il est plus important de responsabiliser les employés pour leur comportement. C'est ce qui se passe dans de nombreuses entreprises lorsqu'il s'agit de conditions de travail sûres, mais pas encore lorsqu'il s'agit de cybersécurité. Juger les fournisseurs sur la sécurité numérique commencera va gagner en importance, tout comme les gens les jugent déjà sur le service.

En fin de compte, les gens commenceront à considérer l'investissement dans la cyber-résilience non pas comme un coût, mais comme un investissement dans la disponibilité de la capacité de production.