Europese wetgeving moet risico’s cybercriminaliteit verkleinen

Maar cybersecurity begint bij de medewerkers

Diep in z’n hart is iedereen wel overtuigd dat je voortdurend risico’s loopt in de digitale wereld. Maar tussen je hiervan bewust zijn en daadwerkelijk maatregelen en vooral gedrag implementeren, zit een wereld van verschil. Met wetgeving probeert de Europese Unie de teugels strakker aan te trekken.

"Mij overkomt het niet, een cyberaanval", zo denken velen. Een onderzoek door ABN Amro wees verleden jaar echter uit dat driekwart van de Nederlandse bedrijven in 2023 te maken heeft gehad met een cyberaanval. En 71 procent van de kmo's kreeg er mee te maken. Het Vlaams Agentschap Innoveren en Ondernemen concludeert dat in 2024 bijna de helft van de Vlaamse bedrijven slachtoffer is geweest van een cyberaanval. Een jaar daarvoor was dit nog maar 10 procent. En in 2024 was bovendien één op de tien aanvallen succesvol. In Nederland ligt dit percentage op het dubbele: één op de vijf aanvallen is succesvol, in de betekenis dat het bedrijf daadwerkelijk schade oploopt. Een ander Nederlands onderzoek laat zien dat de maakindustrie een steeds geliefder doelwit is voor hackers en cybercriminelen. De maakindustrie is volgens onderzoek door IBM het belangrijkste doelwit: meer dan een kwart van alle cyberaanvallen vindt plaats op de maakindustrie, meer dan een verdrievoudiging sinds 2019.

Grote impact

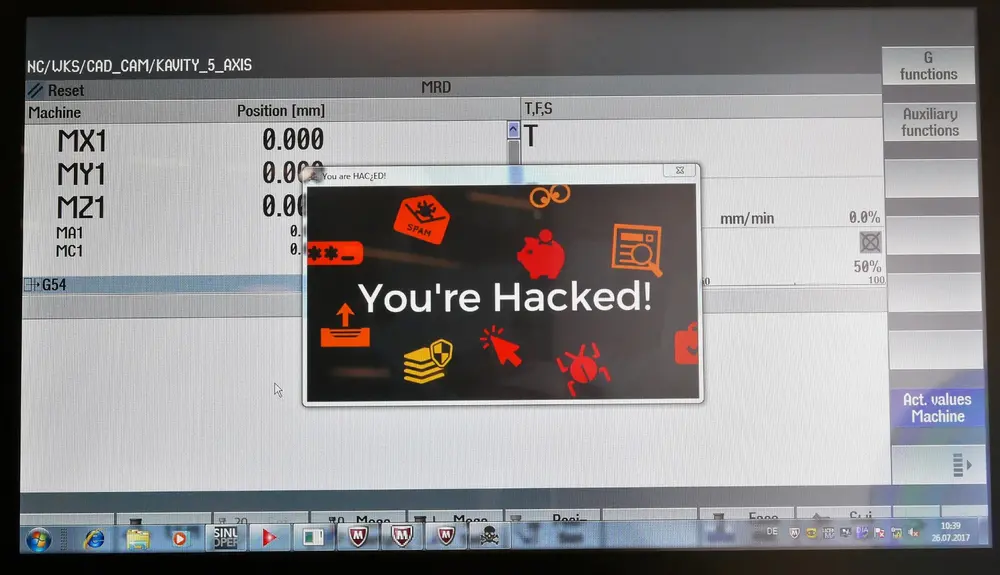

Lange tijd hebben industriële maakbedrijven hun aandacht als het om cybersecurity gaat vooral gericht op de IT-kant van de onderneming. Daar worden immers de computers gebruikt die direct gekoppeld zijn aan het internet en kunnen virussen en ransomware software binnenkomen via e-mail. Wie anno 2025 nog zo denkt, waant zich veilig in een schijnwereld. Want in een doorsnee maakbedrijf zijn de machines tegenwoordig gekoppeld aan het IT-deel van de onderneming, al is het maar om programma’s naar de machines te sturen; of – als de onderneming vergaand gedigitaliseerd is – de productie rechtstreeks te laten communiceren met het ERP-systeem om productiedata op te halen en weg te schrijven.

Machines hebben vaak een directe verbinding met het internet. De digitalisering zorgt voor een toename van de risico’s. Maar ook wie zijn machinepark offline houdt – als dat al kan – loopt risico’s. Elke USB-stick die in een USB-poort van de machine wordt gestoken, is een potentieel risico.

De impact van cyberaanvallen op maakbedrijven kan heel grote gevolgen hebben. Allereerst functioneert de maakindustrie steeds vaker in een digitaal geconnecteerde keten, van de levering van grondstoffen tot uitwisselen van CAD-files en machineprogramma’s en orderdata. De impact van hacken kan dus groot zijn. Een tweede reden is dat data van een maakbedrijf vaak waardevol zijn, zeker als er IP in het spel is. En de derde reden is dat de sector erg gevoelig is voor verstoringen in de keten: in theorie kan een aanval op één bedrijf een hele keten stilleggen.

Europese wetgeving moet risico’s indammen

Vanwege de toegenomen risico’s probeert de Europese Unie met wet- en regelgeving te sturen op het vlak van cybersecurity. Eind 2024 is NIS 2 (Richtlijn (EU) 2022/2555) van kracht geworden (Network and Information System richtlijn). De industrie is een van de 18 sectoren waarop deze richtlijn van toepassing is. Productie wordt gekenmerkt als belangrijke sector. Daarnaast heeft NIS2 betrekking op onder andere aanbieders van cloud services en daar hebben werktuigmachinebouwers natuurlijk wel mee te maken.

De maatregel in NIS2 met misschien wel de meeste impact is de verplichting voor bedrijven om de cybersecurity van hun toeleveringsketen te controleren. Bedrijven met meer dan 50 medewerkers of 10 miljoen euro omzet moeten hun klanten, toeleveranciers en partners bevragen welke maatregelen ze treffen op het vlak van cybersecurity. Ze moeten ervoor zorgen dat externe partijen aan de vereisten in de richtlijn voldoen.

Dit betekent dat uiteindelijk ook kleinere bedrijven uit de maakindustrie met de richtlijn te maken krijgen, weliswaar niet rechtstreeks, maar indirect via hun ketenpartners. Verder kan men verplicht worden om de beveiligingsmaatregelen op te voeren, over te gaan tot periodiek risico assessment, een systeem op te zetten voor incidentrapportage en de cybersecurity cultuur in de organisatie versterken.

Overigens: ondanks een strikte deadline hadden begin 2025 slechts 9 EU-landen de NIS2 richtlijn volledig omgezet naar eigen wetgeving, daaronder België.

Bedrijven maken deel uit van geconnecteerde ketens, die vaak wereldwijd opereren. Dit maakt de industrie een aantrekkelijke prooi voor hackers omdat ze hele ketens in de war kunnen sturen

Bedrijfsleiders worden persoonlijk aansprakelijk

Een van de belangrijkste gevolgen van NIS2 is wellicht dat bedrijfsleiders persoonlijk aansprakelijk kunnen worden gesteld als er ernstige fouten in de beveiliging worden geconstateerd. Eenzelfde hoofdelijke aansprakelijkheid geldt straks ook als de Cyber Resilience Act (RCA) in de EU van kracht wordt. Deze wet – die in de hele EU op dezelfde manier geldt in tegenstelling tot een richtlijn – treedt 11 december 2027 volledig in werking. Fabrikanten, importeurs en distributeurs zijn vanaf dan verantwoordelijk voor de cyberbeveiliging van machines, robotica én software die ze op de Europese markt brengen als deze machines geschikt zijn voor dataoverdracht.

Behalve dat er een conformiteitsverklaring moet zijn, moeten de machines gedurende hun levensduur veiligheidsupdates krijgen. Hiervoor gaat waarschijnlijk een termijn van 5 jaar gelden. Kwetsbaarheden die men ontdekt en incidenten moeten binnen 24 uur gemeld worden; binnen 72 uur moet de melding uitgebreid gedocumenteerd zijn. Wie niet aan de eisen voldoet, kan hoofdelijk aansprakelijk worden gesteld als het mis gaat. De RCA voorziet dan boetes tot € 15 miljoen per land waarin je de machines, robots of software levert.

Deze Europese wetgeving dwingt de machinebouwers om hun machines en software minder kwetsbaar te maken voor cyberaanvallen. Dat kunnen ze op verschillende manieren doen, bijvoorbeeld door de machines niet continu verbonden te laten zijn met het internet. Dit zie je al vaker bij machines: de gebruiker moet ze open zetten om extern data te kunnen uitwisselen. Dit verkleint het risico op een cyberaanval flink, maar zal uiteindelijk niet voldoende zijn.

Wat moet je zelf in je bedrijf doen?

Bedrijven hebben zelf ook een plicht om hun cyberweerbaarheid op orde te brengen. Dit begint met het inventariseren van de risico’s. Om te bepalen hoe kwetsbaar men als bedrijf is, moet men kijken naar de cyberrisico’s op het vlak van de mens, de organisatie, de fysieke beveiliging en de technische.

De grootste uitdaging voor bedrijven is de risico’s aan de OT kant (Operationele Technologie). In de metaalbewerking hebben machines dikwijls een lange technische levensduur, niet zelden meer dan 10 of 20 jaar. Kan men zo’n oude machine nog voorzien van de nieuwe beveiligingssystemen? Veel bedrijven gebruiken zogenaamde end of life software (denk aan Windows 7 of XP), software die niet meer onderhouden wordt door de ontwikkelaar. Dit verhoogt de risico’s. Men zou deze oude machines of systemen die nog op verouderde software draaien zoveel mogelijk kunnen isoleren, loskoppelen van de rest van het bedrijf. De vraag is echter of dit afdoende gaat werken.

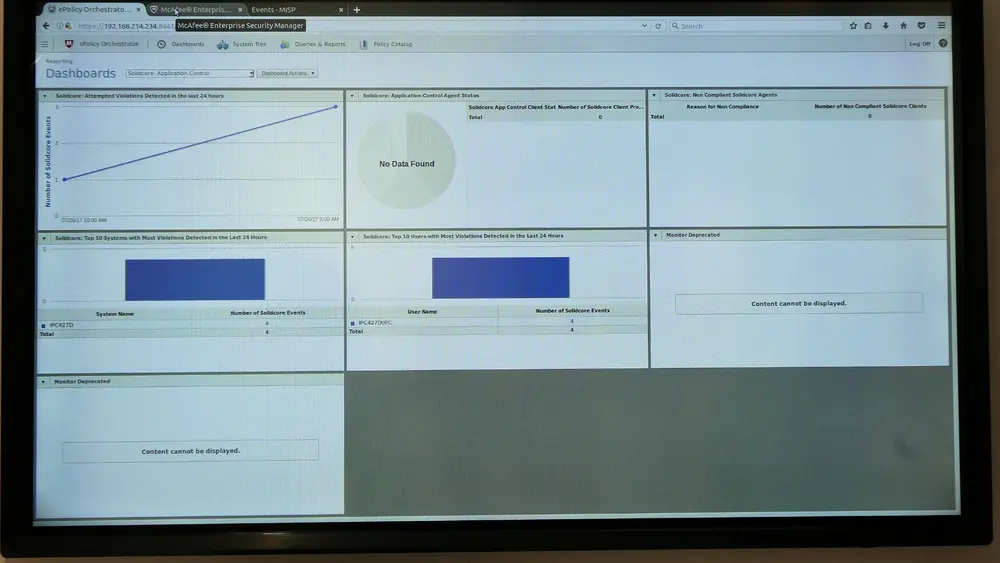

In het 5e Approach Cyber Report, dat de resultaten van penetratietesten weergeeft, wordt gemeld dat zwakheden in de infrastructuur van organisaties de deur openen voor digitale compromissen. Zwakke authenticatie en onvoldoende netwerksegmentatie maken de toegang eenvoudig. Verouderde software en slecht patchbeheer blijft een belangrijke reden waarom hackers toegang krijgen tot de digitale systemen. Dit zijn zaken die men als bedrijf zelf in de hand heeft. Vooral de zwakke authenticatie is een punt waar bedrijven zelf iets aan kunnen doen samen met hun leveranciers én hun medewerkers.

Een probleem bij het beveiligen van de productieomgeving is dikwijls dat men voor het doen van updates machines moet stilleggen. Bedrijven zouden naast hun jaarlijks mechanisch onderhoud ook software onderhoud bewust moeten inplannen. Standaardisatie vergemakkelijkt het onderhoud aan software.

Ook kan men overwegen over te stappen op clouddiensten van gerenommeerde spelers. CADCAM software op eigen servers maakt een onderneming kwetsbaar als men geen afdoende beveiligingssystemen heeft. Hoewel risico’s van een cloudoplossing zeker niet nul zijn, mag men ervan uit gaan dat deze doorgaans beter beveiligd zijn. Mits de medewerkers er op de juiste manier mee omgaan.

De mens blijft de zwakke schakel. Laptops en smartphones thuis en op het bedrijf gebruiken zonder extra beschermende maatregelen en alertheid vergroten de risico’s

De zwakste schakel

De aandacht voor de medewerkers is misschien wel het moeilijkste aspect van cyberweerbaarheid, maar tegelijkertijd ook het punt waarop men succesvol kan zijn. Niemand vindt wachtwoorden leuk, niemand staat te springen om regelmatig verplicht een nieuw wachtwoord aan te maken. En hoe makkelijk is het om een collega via de telefoon even je wachtwoord te geven zodat hij toegang krijgt tot dat ene, belangrijke document als je er niet bent?

Toch zijn dit de zwakke schakels in het systeem. Tweetraps verificatie is al een goede stap naar meer cybersecurity. Na het inloggen krijgt men een code via een app of SMS. Bedrijven die medewerkers toestaan om hun eigen smartphones en laptops in het bedrijf te gebruiken of via het bedrijfsnetwerk, lopen extra risico als medewerkers onvoldoende bewust zijn van de risico’s van het internet thuis. De kwetsbaarheden van thuis nemen ze dan zo mee naar het bedrijf. Dit geldt helemaal voor het gebruik van draagbare datadragers, zoals USB-sticks. Zodra men deze ook thuis kan gebruiken of op niet-beveiligde apparatuur, vergroot men het risico. Veel cyberaanvallen beginnen bij de mens. Vaak hebben te veel medewerkers een brede toegang tot data.

Wat te doen als je gehackt wordt?

Wat bedrijven ook zouden moeten doen, is een strategie bedenken voor het geval dat ze slachtoffer worden van een cyberaanval. Dit is het Incident Response Plan (IRP). Hoe snel kan het bedrijf met gerichte maatregelen weer operationeel zijn en voorkomt men dat het bedrijf dagen of wekenlang stil ligt? In zo’n plan wordt stap voor stap beschreven wie welke taak op zich neemt als zich een incident voordoet. Er wordt een team samengesteld met heldere taken en verantwoordelijkheden. Het oefenen van zo’n situatie helpt om bij een echt incident chaos te voorkomen.

Verder moet men goed nadenken of er goede back-ups beschikbaar, die buiten het gehackte netwerk worden bewaard? Heb ik een voorziening om de machines volledig af te schermen van de IT-kant van het bedrijf en kan ik dan op een veilige manier bij mijn programma’s komen.

Monitoring blijft belangrijk

Medewerkers bewust maken van de risico’s

Het belangrijkste is medewerkers bewust maken van de risico’s die het bedrijf loopt en dat de mens vaak de zwakke schakel is. Bewustwordingstrainingen zijn hier nuttig voor; belangrijker is medewerkers aanspreken op hun gedrag. Dit laatste gebeurt in veel bedrijven wel als het om veilige arbeidsomstandigheden gaat, maar nog niet als het om cyberveiligheid gaat. Het beoordelen van leveranciers op het vlak van digitale veiligheid zal aan belang gaan winnen, net zoals men deze nu al beoordeelt op het vlak van service.

Waar het eigenlijk op neerkomt, is dat men de investeringen in cyberweerbaarheid niet als kostenpost gaat zien, maar als een investering in de beschikbaarheid van de productiecapaciteit.